Пароли отстой, поэтому многие из нас мечтают о мире, в котором их вообще нет. Но запоминание имен и чисел имеет некоторые преимущества перед новомодными альтернативами. Согласно новому исследованию (PDF) из Технологического института Нью-Джерси, Университета Джорджа Вашингтона и Рурского университета в Бохуме, популярная альтернатива паролей, ценящаяся в LG, более взломана и ее легче забыть, чем считалось ранее.

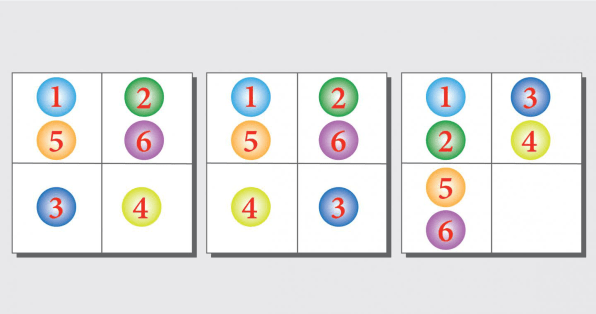

Рассматриваемая техника паролей называется кодом детонации. Такие коды следуют от древней Греции до русских тюрем рубежа веков, в которых ряд ударов или постукиваний приравнивался к различным буквам. Смартфоны LG предлагают супер упрощенную версию концепции: у вас есть сетка 2 x 2, и вы создаете свой собственный пароль, нажимая эти поля в любой последовательности. Это несколько похоже на шаблоны Android, которые позволяют вам проводить пальцем по точкам на экране, чтобы нарисовать пароль, а не вводить его.

LG ушел настолько, чтобы назвать этот подход «идеальной безопасностью». Это легко увидеть апелляцию. Knock-коды могут быть введены на черном экране — это означает, что для кого-то непросто расшифровать его так же легко, как и ваш PIN-код. Также не должно быть никакого способа предсказать код детонации, тогда как ПИН-код или пароль могут содержать день рождения или другие легко угадываемые ментальные якоря, которые могут помочь другим людям взломать вас. В общем, коды детонации переосмысливают пароль как жест, и это настолько заманчиво, что, по оценкам исследователей, 2,5 миллиона человек в одних только Соединенных Штатах используют коды детонации на своих телефонах.

Но согласно безопасности Исследователи, концепция не работает в реальном мире. Спросив сотни людей о создании кодов детонации, они узнали, что, хотя люди могут создавать любой код, который им нравится, они не так уж разнообразны.

Самое ужасное: 18% всех кодов состояли только из четырех разных последовательностей паролей. Проблема состоит в том, что люди имеют склонность начинать с левого верхнего ящика и идти оттуда по аналогичным маршрутам. В целом, 30 самых популярных кодов детонации представляют 42% всех паролей, созданных в исследовании. Таким образом, даже если вы не разработали один из самых популярных кодов, ваш код детонации все равно будет довольно предсказуемым. «Шаблоны, как правило, выбираются не случайно, и поэтому [are] легче угадать», — говорит Адам Авив, автор статьи и доцент кафедры информатики в Университете Джорджа Вашингтона.

При разблокировке всего 10 попыток исследователи подсчитали, что кто-то может угадать ваш код детонации в 28% случаев. Четырехзначный или шестизначный ПИН-код намного безопаснее, чем этот.

Так что, если в кодах детонации используется сетка 2 × 3 вместо сетки 2 × 2? Исследователи также проанализировали этот подход и обнаружили, что 2 x 3 кода на самом деле были более более вероятными, чем 2 x 2 кода. Как это возможно? «Может быть ложное чувство безопасности, которое предлагает более широкий набор вариантов, из-за чего пользователи считают, что их индивидуальный выбор менее важен перед лицом возросшего числа возможностей», — пишут авторы в статье. Другими словами, более широкое чувство предполагаемой безопасности делает нас ленивее при разработке наших собственных паролей.

Другая проблема заключается в том, насколько запоминающимися являются коды. После настройки кодов 2 x 2, 20% участников не могли вспомнить их всего 10 минут спустя. Так что стук-коды не являются ни безопасными, ни удобными.

Традиционные пароли тоже ни в коем случае не идеальны. Популярные пароли все еще могут быть довольно предсказуемыми, и даже если ваш пароль новый, хакер все же может получить к нему доступ через слишком распространенное нарушение данных. Но исследователи пришли к выводу, что четырех- или шестизначный PIN-код намного лучше, чем код для прослушивания. Потому что иногда дизайн, который является многообещающим на бумаге, не имеет особого практического смысла, когда в дело вступают настоящие люди.